Тенденции рынка: провайдеры UEBA должны поддерживать другие технологии 27.06.2019 10:39

Тенденции рынка: провайдеры UEBA должны поддерживать другие технологии 27.06.2019 10:39Анализ пользовательского поведения быстро стал компонентом SIEM решений, угрожая вытеснить самостоятельные UEBA решения. Решение проблемы инсайдерских угроз – потенциально новая возможность сделать UEBA решения более конкурентоспособными и оживить рынок.

Обзор

Основные выводы

- Содержание поведенческого анализа настолько ценно, что он стал элементом многих существующих технологий кибербезопасности. Провайдерам UEBA нужно поддерживать эти технологии, например, помогать в борьбе с инсайдерскими угрозами.

- Растет интерес покупателей к документированию программы противодействия инсайдерскиим угрозам, что требует участия и специалистов по ИБ, и других лиц, не связанных напрямую с ИБ.

- Инновации в области борьбы с инсайдерскими угрозами направлены на получение более информативных пользовательских профилей, которые нужны большому кругу различных специалистов по соображениям различного характера – безопасности, бизнеса и юридического.

Рекомендации

Поставщики технологий и услуг должны:

- Взять на вооружение специфический характер мониторинга пользовательского поведения и разрабатывать продукты и стратегии выхода на рынок так, чтобы они были привлекательны для покупателей, желающих выделить отдельно и сформировать свои программы обнаружения инсайдерских угроз, как функционал общего наблюдения за пользователями.

- Учитывать, что в программу противодействия инсайдерским угрозам вовлечены специалисты из разных подразделений, таких как ИБ, HR, юридических служб, и приносить пользу всем участникам.

- Собирать и успешно использовать больше данных, чтобы формировать подробные профили поведения пользователей, что более важно, чем методы анализа этих данных.

Введение

Мониторинг поведения пользователя – взаимодействие пользователя с данными, сетевыми ресурсами и приложениями – показало себя неимоверно полезным для самых разных областей безопасности. Оказалось, что эта технология настолько полезна при интеграции с другими технологиями, что рынку систем UEBA в его текущем виде грозят большие изменения. Сама информация о пользователях – это хорошо, но информация в совокупности с данными других решений противодействия угрозам предоставляет огромные возможности.

Когда Gartner впервые дал определение понятию (и рынку) UEBA, то это определение предназначалось для вендоров, которые предлагали продукты для решения множества задач, связанных с мониторингом поведения пользователей. И все задачи решались одной системой. В сущности, единственным способом эффективного использования данных о пользователе являлось использование отдельной UEBA платформы.

Рынок решений SIEM (security information and event management) первым осознал тот факт, что данные о пользователе обогащали другие ключевые данные. Об этом свидетельствуют приобретения компаний–разработчиков UEBA и дорожные карты, в которых добавление UEBA в SIEM-решения является приоритетной задачей. И это становится тенденцией. Другие рынки, такие как DLP, IAM, PAM, CASB, подхватывают эту тенденцию. И тут возникает вопрос: если данные анализа поведения пользователей улучшают другие ключевые решения, то какой смысл покупателям приобретать отдельно продукты для анализа поведения пользователя? В этом документе рассматривается тенденция разработки программ противодействия инсайдерским угрозам. В документе показано, как эта программы борьбы с инсайдерскими угрозами может привести к росту клиентов, предпочитающих использовать отдельное решение для мониторинга поведения пользователей, а не часть функционала какого-то решения.

Тенденции рынка

Рост возможностей для игроков UEBA: станьте платформой для защиты от инсайдерских атак

Идея инсайдера-преступника, и необходимость его обнаруживать, не нова. У правительственных органов отлажена практика борьбы с инсайдерскими угрозами, и даже нишевые вендоры могут помочь здесь. После громких приключений Эдварда Сноудена в электронном шпионаже в 2013 году вопрос об инсайдерских угрозах стал насущным по всему миру.

Однако кое-что здесь изменилось с точки зрения рынка. Изменилась типология инсайдерских профилей и угроз, которые можно обнаружить.

В самом широком смысле, борьба с инсайдерскими угрозами не сводится к поимке следующего «Эдварда Сноудена», решившего раскрыть национальные секреты. Современные технологии мониторинга поведения пользователя позволяют обнаруживать расширенные профили угроз.

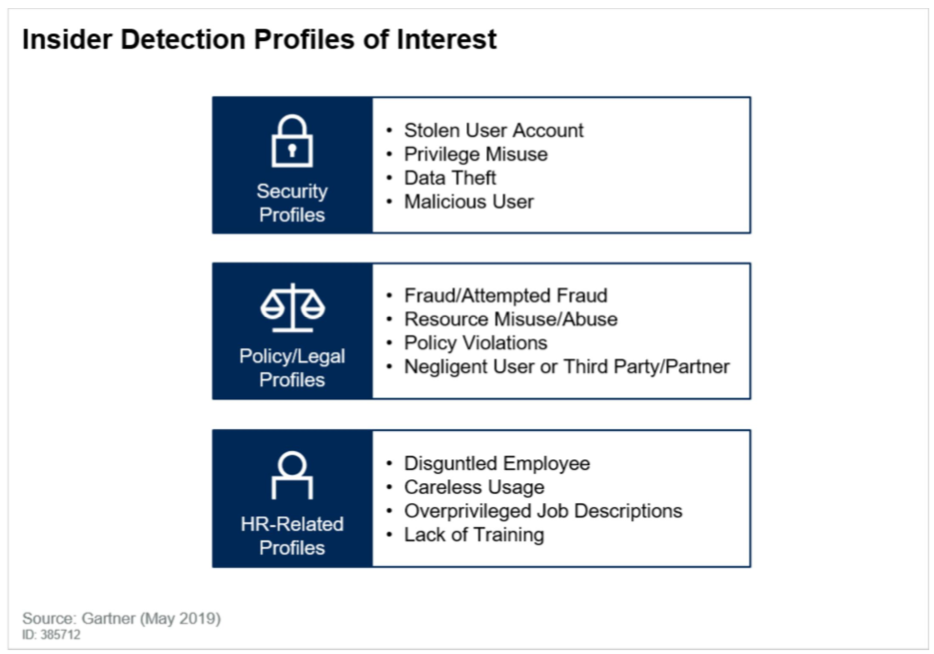

См. профили обнаружения инсайдеров на Рисунке 1.

Рисунок 1. Профили обнаружения инсайдерских угроз, представляющие интерес

Как показано на Рисунке 1, типы обнаруживаемых рисков имеют широкое применение. Они могут быть использованы в разных подразделениях компании, не только в ИБ.

Эти расширенные и более подробные профили поведения пользователей, выходящие за пределы ИБ, приведут к тому, что покупатели, желающие внедрить в компании программу противодействия инсайдерским угрозам, начнут оценивать полезные решения для мониторинга пользователей на предмет общего использования или узкого контекста.

Корпоративные клиенты могут начинать планировать бюджет на программу противодействия инсайдерским угрозам

Один из наиболее заметных драйверов, вынуждающих внедрять формализованные программы обнаружения инсайдерских угроз, появился в США в 2013 году в виде Указа Президента США 135871.

Этот Указ затрагивал только исполнительные ветви правительственных органов и предписывал им порядок классификации данных. Знаменательно было то, что в этом Указе было заложено много требований к программе противодействия инсайдерским угрозам, указано, команды каких специалистов должны участвовать в программе, и разработано общее понимание «формализованной» программы обнаружения инсайдерских угроз.

В других правительственных распоряжениях, появившихся после этого Указа, устанавливались подобные требования, но они распространялись только на правительственные органы, не на коммерческий сектор. Примечательно, что в 2016 году обновилось NISPOM – руководство по эксплуатации национальной программы мер против утечки государственной секретной информации, находящейся в распоряжении промышленности, куда вошли меры обнаружения инсайдерских угроз2. Требования NISPOM привели к росту спроса на более эффективную защиту от инсайдерских угроз в государственном секторе, но опять же, не затрагивая коммерческий сектор.

Наибольший интерес представляет 4 редакция руководства по обеспечению безопасности 800-53 Национального института стандартов и технологий США (NIST), которое содержит в себе подробные требования к программам противодействия инсайдерским угрозам. И хотя NIST опять же касается только правительственных органов, некоторые компании могли бы начать следовать примерам из этого руководства.

Применительно к коммерческому сектору, эти новые руководства демонстрируют явную тенденцию того, что формализованная программа противодействия инсайдерским угрозам вскоре может оказаться в шорт-листе корпоративных клиентов.

Наличие мониторинга поведения пользователей становится конкурентным преимуществом на некоторых других ключевых рынках

Одной из ключевых тенденций, влияющих на рынок UEBA, стала практическая значимость, которую приносит мониторинг пользовательского поведения в самые разные решения ИБ. Для многих других технологий добавление дополнительного слоя данных о поведении пользователя является серьезным конкурентным преимуществом.

Учитывая большую практическую значимость мониторинга поведения пользователя, кто-то, возможно, спросит, почему до сих пор не выкупили всех вендоров отдельных UEBA решений. Ответ заключается в том, что для улучшения других решений требуется разный уровень мониторинга пользователя, иногда достаточно самого простого уровня контекста пользователя.

Как показано на Рисунке 2, уровень, глубина и общая сложность мониторинга пользователя сильно варьируется, однако в некоторых случаев может быть полезным самый простой мониторинг пользователя. Каждый уровень мониторинга можно связать с теми решениями, для которых интеграция будет наиболее выигрышна, как показано в Таблице 1. Это не окончательный список сопоставленных рынков, он служит, скорее, в качестве руководства, как крупные рынки систем безопасности могут использовать мониторинг поведения пользователей.

Основная тенденция рынка заключается в том, что вендоры систем мониторинга поведения пользователей имеют множество возможностей получить прибыль. Партнерство по схеме «White label», а также другие партнерские соглашения, предлагают возможность захватить и пользоваться ограниченным функционалом мониторинга пользователя в интеграции с другими технологиями.

Рисунок 2 Уровни мониторинга поведения пользователя

Таблица 1: Сопоставление рынков с уровнями мониторинга поведения пользователей

|

Уровень мониторинга пользователя |

Рынок |

|

Полезный контекст |

CBT, SWG, CASB |

|

Обнаружение угроз |

SIEM, EDR, NTA, PAM |

|

Профиль поведения пользователя |

PAM, DLP |

|

Раннее предупреждение |

DLP, Fraud |

|

Прогнозирование |

PAM |

|

CBT = электронное обучение, SWG = secure web gateway, EDR = endpoint detection and response, NTA = анализ сетевого трафика |

|

Таблица 1 ни в коем случае не является полным или окончательным списком рынков, которые могут использовать разные уровни мониторинга поведения пользователей. Она, скорее, индикатор или руководство поставщикам технологий и услуг, что существует различные требования к степени полноты мониторинга поведения пользователя при ее интеграции с другими решениями. Стратегии продукта на любом рынке систем безопасности должны оценивать текущие потребности в добавлении поведенческого анализа, а партнерское решение должны выбираться согласно этим потребностям. В некоторых случаях может оказаться достаточно собственных разработок поведенческого анализа, если задачей такого мониторинга является только добавление полезного контекста.

Покупательские тенденции

Корпоративные клиенты внедряют формализованные программы обнаружения инсайдерских угроз

В отчете об инсайдерских угрозах от компании Verizon за 2018 год сказано: «Мы видим, что неправомерное использование привилегий представляет порядка 20% от числа всех инцидентов кибербезопасности и является причиной около 15% всех утечек данных из отчета 2018 Data Breach Investigations Report (DBIR)»3.

Эксперты Gartner также отмечают интерес потребителей к инструментам борьбы с инсайдерскими угрозами: запросы покупателей на такие системы в 2019 году в два раза превышают число таких запросов в 2018 году. Это опять же хороший знак того, что покупатели хотят иметь больше информации о программах противодействия инсайдерским угрозам, какой приоритет установить этому проекту и с чего начать.

Участие не-ИБ специалистов, таких как HR и юридических служб, повышает требования к борьбе с инсайдерскими угрозами

Успешные программы противодействия инсайдерам направлены как на вопросы ИБ, так и бизнес-вопросы. Речь идет не о простой помощи специалистами по ИБ в поиске доказательств атак или данных о скомпрометированной учетной записи. Согласно различным руководствам, таким как NIST 800-53, например, эффективная программа должна справляться с угрозами кражи данных и действиями вредоносных инсайдеров, а также защищать данных всех подразделений. В этих руководствах также говорится о мониторинге поведения пользователей, что позволяет прогнозировать инсайдерскую угрозу. Ясно, что при таких широких задачах программы противодействия инсайдерским угрозам затрагивают не только специалистов по кибербезопасности (которые становятся покупателями и/или агентами влияния). HR-команды и юридические службы возглавляют список не-ИБ подразделений, которым требуются решения для обнаружения инсайдерских угроз для выполнения собственных задач. Вендоры таких решений должны продумать, как донести ценность своих продуктов до всех заинтересованных лиц, так как они решают разные задачи в разных подразделениях.

Решения противодействия инсайдерским угрозам могут оказаться привлекательным для потребителей DLP

Решение для борьбы с инсайдерскими угрозами может оказаться привлекательными для покупателей DLP. Покупателям DLP-систем не нужна документально оформленная программа противодействия инсайдерским угрозам, однако они могут обнаружить, что эти решения существенно повышают эффективность DPL-систем. В частности, ключевым функционалом в данной ситуации является способность сопоставлять поведение пользователя и случаи эксфильтрации данных. Хотя простого мониторинга инсайдерских угроз недостаточно для того, чтобы полностью заменить комплексное DLP-решение, такой мониторинг может заполнить существенный пробел в функционале существующих DLP-систем. Решение для противодействия инсайдерским угрозам может обнаружить, и обнаружить раньше DLP-систем, что данными либо уже злоупотребляют или крадут из компании, либо это вот-вот произойдет. Сами данные при этом не просматриваются.

Крупным клиентам DLP может потребоваться решения для противодействия инсайдерским угрозам, которое интегрировалось бы с существующим DLP-решением, чтобы расширить его использование. Менее крупные и менее регулируемые клиенты DLP могли бы использовать решение противодействия инсайдерским угрозам вместо существующего DLP -решения, чтобы закрыть только наиболее существенные риски, такие как кража данных, например.

Технологические тренды

Сбор и использование дополнительных данных о пользователе – технологическое конкурентное преимущество

Какие данные наилучшим образом помогают распознать сомнительное поведение пользователя? Рынок систем противодействия инсайдерским угрозам еще не дал ответ на этот простой вопрос. Понимание, какие данные нужно использовать, и как их анализировать для создания более подробного профиля – это ключ к инновации в этой области.

Возможности анализа, конечно, тоже важны, но технологическим конкурентным преимуществом является использование данных, наиболее подходящих для обнаружения инсайдеров. Без правильных данных даже самая продвинутая аналитика не сможет обнаружить подозрительный интерес инсайдеров к важной информации.

Тип используемых данных ограничивается только воображением разработчиков продукта и соображениями клиента о том, что приемлемо, а что нет. Мы приводит несколько возможных направлений для инноваций в сборе данных.

Поиск «лучших» данных для обнаружения инсайдерских угроз:

Как далеко в прошлое?

- Достаточно ли 30 дней или нужно просматривать поведение пользователей за несколько лет?

Какие источники использовать?

- Использовать только корпоративные ресурсы или собирать данные о поведении пользователя на ресурсах других вендоров?

- Следует ли фиксировать только использование ресурсов или нужно погружаться во взаимодействие пользователя с ресурсом?

Как далеко прогнозировать?

- Пользователь может превратиться в инсайдера из-за событий, которые произошли много лет назад. Насколько продолжителен порог срабатывания реакции на жизненные события? Какой период жизни пользователя должны «исследовать» решения противодействия инсайдерским угрозам, чтобы найти подтверждающую информацию о том, что поведение пользователя становится опасным?

Насколько глубоко погружаться в цифровую и реальную жизнь человека?

- Данные говорят, что причиной преступного поведения инсайдера часто является негативное жизненное событие – развод, крупная потеря или финансовые проблемы.

- Поведенческие проявления внутреннего состояния человека и/или индикаторы проявления негативного поведения наилучшим способом обнаруживаются в речевых моделях и моделях взаимодействия с другими людьми – в электронным письмах, мессенджерах, социальных сетях и т.д.

- Должно ли решение собирать и отслеживать все такие жизненные события, чтобы обеспечить раннее предупреждение о краже данных или других подобных рисках?

Агентские системы мониторинга поведения собирают более полезные данные

Методы обнаружения поведения пользователя отличаются у разных игроков UEBA. Некоторые вендоры отслеживают сеть, другие – Active Directory и журналы использования приложений, третьи - по-прежнему используют конечные агенты на компьютерах пользователя.

Для универсальных UEBA-систем работает принцип «любые методы хороши для достижения цели». Однако если нужно создать обогащенный и полный пользовательский профиль, то требуются другие методы. Для создания полноценного профиля и ответа на все вопросы о событии специалистов всех задействованных подразделений требуется больше информации.

Например, информация о том, что пользователь сегодня ведет себя аномально и использует избыточные ресурсы, является хорошим индикатором злоупотребления привилегиями или компрометации учетных данных. Подобная информация не скажет вам, есть ли у пользователя мотив вести себя подобным образом, происходит ли в настоящий момент кража данных или мошенничество.

Получение информации для более глубокого анализа, например, мотива или намерений, часто предполагает приближение инструмента обнаружения к пользователю. Провайдеры UEBA с агентом на стороне пользователя получают преимущество в сборе более информативных данных для анализа и создают более полноценные и полезные профили пользователей.

Панели мониторинга за инсайдерскими угрозами и отчеты помогают работе не-ИТ администраторов

Заинтересованными лицами любой документально оформленной программы противодействия инсайдерским угрозам являются и технические, и нетехнические специалисты. Технические специалисты, например, ИБ-специалисты, и нетехнические – HR и юридические службы – имеют общие цели программы – остановить инсайдерские угрозы. При этом у всех заинтересованных лиц есть свои инструкции, в выполнении которых может помочь это решение.

Сотрудники HR-отдела, например, помимо противодействия инсайдерским угрозам могут захотеть раньше заметить формирование негативного поведения и провести тренинг или другие подобные мероприятия. Юридические службы могут получить картину того, как в компании следуют политикам и отследить изменение политик или другие действия, которые находятся в их компетенции.

Вендорам стоит разрабатывать панели управления и инструменты генерирования отчетности с учетом различных потребностей всех пользователей систем. Излишнюю техническую информацию можно исключить при предоставлении ее нетехническим службам, аналогичным образом информацию, которая относится к вопросам HR и юридических служб, можно удалить при запросе специалиста по ИБ.

Вендоры, к которым стоит присмотреться

ObserveIT

Securonix

Bay Dynamics

Gurucul

Forcepoint

Dtex Systems

Veriato

Ссылки

1 “National Insider Threat Policy”

2 “Project on Government Secrecy,” National Industrial Security Program Operating Manual (NISPOM)

3 “Verizon Threat Research Advisory Center,” Verizon

Eric Ahlm Sr Director Analyst