Сравнение продуктов с функциями Secure Web Gateway (SWG) 23.07.2020 16:35

Сравнение продуктов с функциями Secure Web Gateway (SWG) 23.07.2020 16:35Наше новое сравнение шлюзов информационной безопасности поможет заказчикам выбрать наиболее подходящий инструмент фильтрации интернет-трафика. Мы уделили внимание как классическим SWG (Kaspersky Web Traffic Security, Solar webProxy, Check Point Secure Gateway и пр.), так и альтернативам из сегмента UTM / NGFW (Ideco UTM, Traffic Inspector Next Generation, UserGate). В материале рассмотрены в общей сложности восемь прокси-серверов от разных производителей, существующие как в окружении собственных экосистем, так и в отрыве от них.

- Введение

- Методология сравнения

- Результаты сравнения

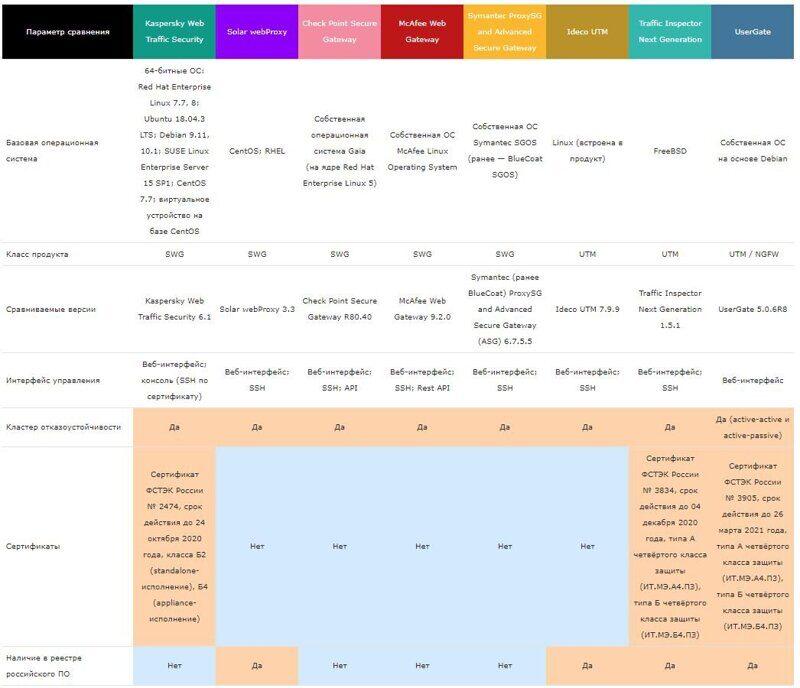

- 3.1. Общие сведения

- 3.2. Базовая функциональность

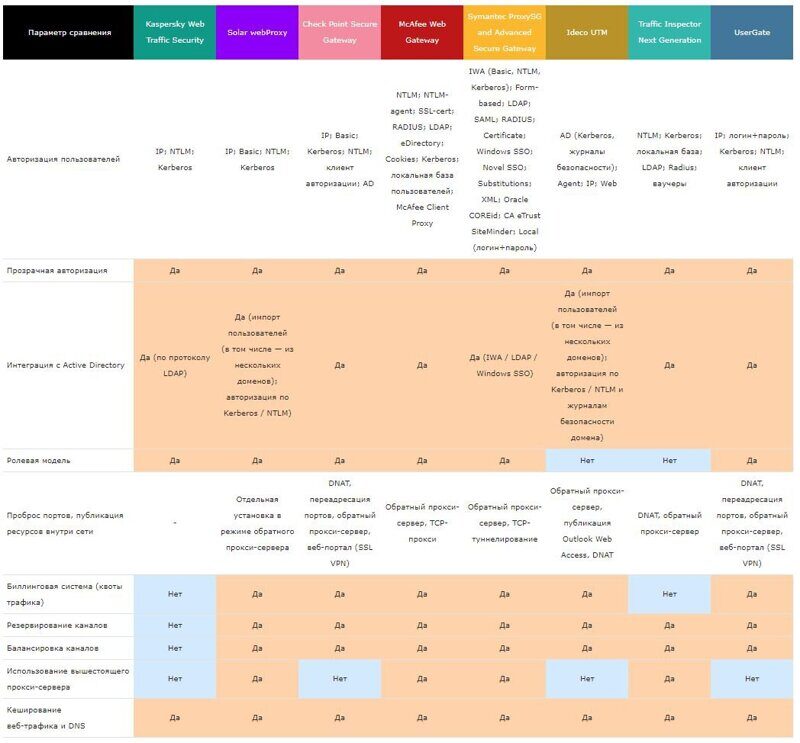

- 3.3. Сетевая функциональность

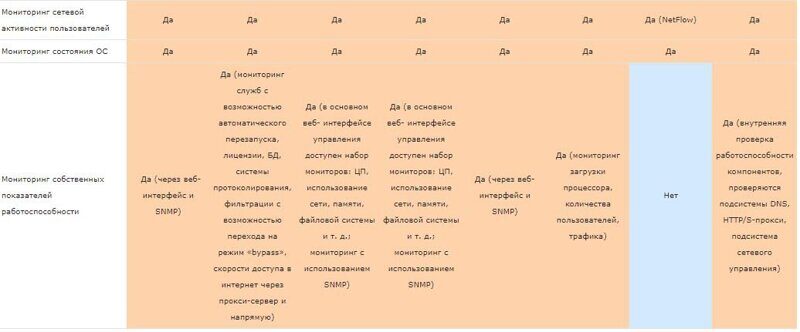

- 3.4. Мониторинг и отчётность

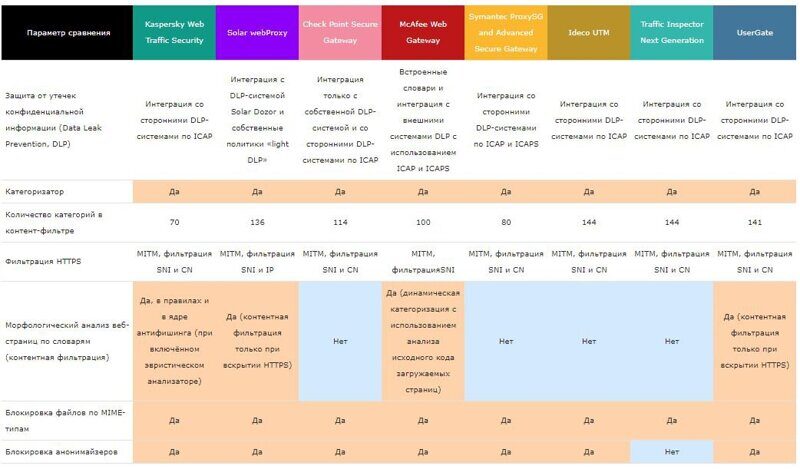

- 3.5. Контентная и контекстная аналитика

- 3.6. Разное

4. Выводы

Введение

Защищённые прокси-серверы Secure Web Gateway (SWG) существуют продолжительное время и предназначены для борьбы с интернет-угрозами в корпоративной инфраструктуре. Такие продукты решают свою узкую задачу с помощью потоковой фильтрации интернет-трафика и установки ограничений для пользователей. Однако со временем этот сегмент рынка претерпел значительные изменения под давлением новых видов универсальных устройств, способных делать то же самое, но имеющих при этом много дополнительных функций.

Давайте разберём, какие продукты в настоящее время могут решать задачи потоковой фильтрации интернет-трафика и управлять доступом в сеть для корпоративных пользователей. В современной классификации можно выделить следующие категории:

- NGFW (Next Generation Firewall, межсетевой экран следующего поколения) — популярный класс продуктов, объединяющий функциональность SWG с классическими брандмауэрами, антивирусами и IDS. Логичный, встраиваемый в любую архитектуру компонент. Корневая идея — объединение функций фильтрации на разных уровнях модели OSI в один шлюз. В случае если вы строите инфраструктуру своей компании «с нуля», это — пожалуй, единственный оправданный выход с точки зрения сочетания функциональности, упрощения архитектуры и облегчения последующей эксплуатации. На Anti-Malware.ru опубликовано сравнение популярных NGFW (часть 1, часть 2).

- UTM (Unified Threat Management, единообразная обработка угроз) — класс, который почти идентичен категории NGFW, но отличается от неё главным образом архитектурой исполнения. В остальном также универсален.

- SWG — классика, специализированный тип продуктов. Имеет большое количество бесплатных реализаций (Squid и т. п.), обеспечивает проксирование трафика в обе стороны, но в отличие от NGFW и UTM ограничен в функциональности. Первое время были популярны «комбайны» шлюзового типа, позволявшие фильтровать почтовый и веб-трафик с использованием одной платформы. Ориентирован в первую очередь на прозрачность работы.

- CASB (Cloud Access Security Broker, брокер безопасного доступа к облаку) — по сути облачный SWG, дополненный производителями по собственному вкусу разными возможностями, от урезанного DLP до контроля рабочего времени. В период популяризации удалённого доступа — хорошее решение для тех, кто не боится «воздушных» компонентов в своей инфраструктуре.

В таком многообразии выбор продукта среди представленных вариантов базируется на особенностях вашей инфраструктуры, «вилки» бюджета и выставленных приоритетов. Тут никаких новостей — всё по-старому. Для удобства отсортируем четвёрку продуктовых категорий по парам:

- NGFW и UTM. Комбайны, для которых фильтрация на всех уровнях — задача простая и понятная. Но если это — масштабная установка, то без болезненной процедуры изменения схемы маршрутизации и переписывания пользовательских сценариев не обойтись. Если ваша компания готова к «революции в стакане», препятствий немного. Между самими двумя классами выбрать весьма просто: UTM в меньшей степени ориентирован на производительную обработку входящего трафика, поэтому чем больше объёмы, тем вероятней выглядит шаг в сторону NGFW. В обоих случаях разнесение функциональности (к примеру, фильтрация L7 с фильтрацией L4) будет совсем неочевидным (если, конечно, вы — не SDN-ready) из-за стоимости.

- SWG и CASB идут в паре, потому как часто так же и функционируют. Политика, созданная на SWG, дублируется или синхронизируется с CASB, позволяя сопровождать корпоративного пользователя по любую сторону от границы периметра. Здесь выбор между решениями — скорее в плоскости хранения данных. Если ваши сервисы не ориентированы на облачные решения или есть противоречащие регуляторные требования, то, значит, — классический SWG. При ориентации на простоту использования, отказоустойчивость и гибкость — шаг в сторону CASB.

В любом случае у каждого класса — свои преимущества, которые можно примерить только через призму задач и потребностей вашей компании. Значительными критериями, играющими в пользу SWG, являются способ лицензирования и итоговая стоимость, а также простота внедрения как наложенного средства.

Методология сравнения

Учитывая многообразие продуктов, способных решать задачи фильтрации трафика и управления доступом в интернет, мы решили в нашем сравнении сделать «микс» из продуктовых категорий и добавить к классическим SWG несколько отечественных заменителей из сегмента UTM / NGFW.

При этом среди классических SWG в сравнении участвуют разработки и отечественных, и иностранных производителей. Интересно, что продукты от McAfee и Symantec пережили неоднократную смену владельцев и переделку дорожных карт развития.

Классические SWG

Российские:

- Kaspersky Web Traffic Security («Лаборатория Касперского»)

- Solar webProxy («Ростелеком-Солар»)

Зарубежные:

- Check Point Secure Gateway

- McAfee Web Gateway (ранее — Webwasher)

- Symantec ProxySG and Advanced Secure Gateway (ранее — BlueCoat)

Альтернативные российские продукты (UTM / NGFW)

- Ideco UTM («Айдеко»)

- Traffic Inspector Next Generation («Смарт-Софт»)

- UserGate («Юзергейт»)

Сравнение производится по набору критериев. Для удобства мы объединили их в несколько категорий:

- Общие сведения

- Базовая функциональность

- Сетевая функциональность

- Мониторинг и отчётность

- Контентная и контекстная аналитика

- Разное

Поскольку в сравнении участвуют продукты разных классов, некоторые функции отнесены не к основным, а к категории «Разное».

Для выбора оптимального SWG или его заменителя для решения конкретной задачи мы рекомендуем выделить необходимые критерии и проставить для них «весовые значения» по собственному мнению. Далее следует просуммировать эти значения и таким образом вывести индивидуального лидера, лучше всего отвечающего задачам вашей компании. Подробнее этот алгоритм описан в статье «Методика выбора оптимального средства защиты информации».

Результаты сравнения

Общие сведения

Базовая функциональность

Сетевая функциональность

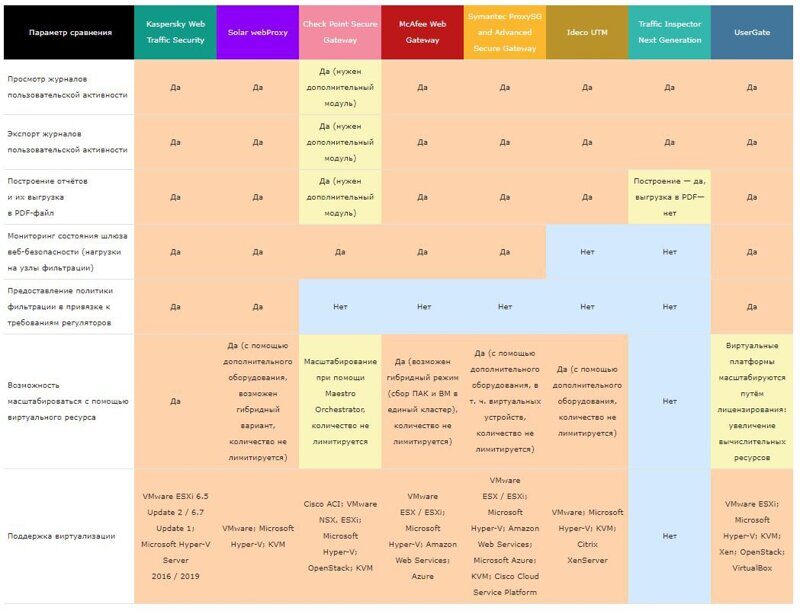

Мониторинг и отчётность

Контентная и контекстная аналитика

Контентная и контекстная аналитика

Разное

Выводы

При подготовке этого сравнения мы не ставили перед собой задачу выявить однозначного лидера среди представителей класса Secure Web Gateway (SWG). Основная цель была иной: помочь организациям понять функциональность современных SWG и их заменителей класса UTM / NGFW, а также предоставить компаниям, которые ознакомились с нашими критериями оценки и результатами сравнения, возможность самостоятельно решить, какой из рассмотренных продуктов, с каким функциональным наполнением, какого именно вендора лучше всего охватывает их насущные потребности. Это даёт нам право предположить, что данное сравнение будет отличным источником информации для составления актуальных списков ожиданий, позволит проводить внутренние сравнительные анализы, эффективные «пилоты» и в итоге поможет прийти к правильному выбору нужного инструмента.

В то же время, исходя из собственной практики, мы выделили несколько важных особенностей SWG, которые значительно облегчают их эксплуатацию. К таковым относятся:

- Возможность и способ проброса портов и публикации приложений внутри сети. Даёт преимущества в распределённой инфраструктуре с централизованным управлением за счёт упрощения цепочки производимых изменений.

- Возможность масштабирования — как горизонтального, так и вертикального. Этот параметр у большинства решений оказался не сильно ограниченным, да и лимит в 255—1000 нод не является значительным.

- Способ раскрытия / фильтрации HTTPS. Также значимое подспорье, влияющее уже на охват категорий сайтов, покрываемых решением.

- Количество разных антивирусных ядер, задействованных в потоковой фильтрации. Другое хорошее дополнение для соблюдения принципов эшелонированности защиты и периодической проверки вердиктов.

Другие критерии, помещённые в категорию «Разное», весьма специфичны, но могут быть актуальными для ряда компаний:

- Морфологический анализ веб-контента. По сути — фрагментированная функция DLP-решений, нацеленная на блокировку страниц по набору слов в регулярном выражении.

- Применение политик по требованиям регуляторов. Предустановленный набор политик, который способен облегчить первичную настройку и дальнейшее обеспечение соответствия требованиям. Может быть достигнуто комбинацией существующих параметров других продуктов в сочетании с эксплуатацией API.

Отношение к перечисленным функциям — вполне субъективное, в этом мы отдаём себе отчёт, но оно основано на опыте внедрения по нескольким из приведённых классов.

Источник ►