Обзор различных видов сетевых ответвителей трафика (Network TAP) 14.11.2018 11:17

Обзор различных видов сетевых ответвителей трафика (Network TAP) 14.11.2018 11:17В этой статье мы глубже копнем различные виды TAP, рассмотрим пассивные и активные решения. Помимо этого, немного поговорим о брокерах сетевых пакетов и возможности их использовании с сетевыми ответвителями TAP для обеспечения дополнительной защиты.

Начнем с того, что существует 3 типа сетевых ответвителей TAP. Каждый тип обладает единым базовым функционалом – копирование сетевого трафика и отправка этой копии на любой присоединенный инструмент мониторинга сетевого трафика. Их различие заключается в соотношении сетевых портов к портам мониторинга.

Сетевой ответвитель (Network TAP): соотношение 1:1

Агрегирующий ответвитель (Aggregation TAP): – соотношение «много к одному» (М:1)

Регенерирующий ответвитель (Regeneration TAP): соотношение «один ко многим» (1:M)

Сетевые ответвители

Соотношение «один к одному» означает, что каждому сетевому порту соответствует один порт мониторинга. Часто сетевые порты маркируются как «порт А» или «порт В», также маркируются и соответствующие порты мониторинга (порт А, порт В). В таких ответвителях сетевой трафик копируется и отправляется на инструмент мониторинга. В сети может быть развернут один пассивный инструмент мониторинга либо брокер сетевых пакетов (network packet broker (NPB)), который далее распределяет скопированный трафик между несколькими инструментами сетевого мониторинга: анализаторами трафика, анализаторами производительности, системами захвата трафика/пакетов, системами обнаружения вторжений (IDS) или анализаторами сети типа Wireshark.

Эти инструменты предлагают сетевым инженерам легкий способ добиться максимальной прозрачности сети, так как разместить их можно в любом месте. Кроме того, будучи пассивными сетевыми ответвителями, они позволяют подключать и отключать инструменты мониторинга без прерывания потока данных.

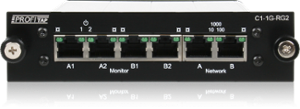

Для снижения риска даже минимального влияния на работу сети некоторые медные TAP-устройства, такие как Profitap copper TAP, имеют функцию «No Break», которая позволяет существенно снизить время восстановления после отказа в случае сбоя электропитания. Эта функция помогает быстро восстановить соединение после восстановления электроснабжения. Все это в отличии от SPAN портов, которые могут повлиять на прохождение сетевого трафика даже во время нормальной работы.

Агрегирующие ответвители

В отличие от сетевых ответвителей, агрегирующие ответвители соединяют много сетевых портов с одним портом мониторинга (М:1). Таким образом, трафик из многочисленных сегментов может быть направлен на единый анализатор сетевого трафика. Это особенно полезно, когда такой единый инструмент мониторинга имеет ограниченное число портов. Тем не менее, этот тип ответвителя все же может создать проблемы, так как пакеты могут быть потеряны, если трафик превышает выходную полосу пропускания.

Например, при использовании агрегирующего 1Гбит/с ответвителя с агрегированным выходным 1 Гбит/с каналом общая полоса может достигать 2 Гбит/с при полном дуплексе, что превышает возможности ответвителя и приводит к потере пакетов.

Избежать потери пакетов могут помочь такие устройства, как Profitap Booster или ProfiShark 1G. Например, ProfiShark 1G передает захваченный трафик через кабель USB3 со скоростью до 5 Гбит/с, легко обрабатывая результат агрегирования полнодуплексного 1Гбит/с канала.

Регенерирующие ответвители

Трафик критического сегмента сети можно контролировать при помощи системы обнаружения вторжений (IDS), записывать для дальнейшего расследования или анализировать для решения проблем производительности. Регенерирующий ответвитель полезен, когда критический сегмент требует контроля со стороны целой линейки инструментов безопасности и compliance-инструментов.

Сравнение пассивных и активных инструментов мониторинга сети

Система IDS, упомянутая выше, является примером инструмента пассивного мониторинга. Трафик, скопированный ответвителем и отправленный для анализа в систему IDS, терминируется и никуда больше не перенаправляется. Такой тип инструмента называется «пассивным», потому что система мониторинга не изменяет трафик, а выдает предупреждения на основе предварительно настроенных критериев. Копия трафика поступает в пассивный инструмент мониторинга и никуда дальше не направляется.

Другие инструменты безопасности и измерения производительности устанавливаются в разрыв (inline), трафик поступает на такие устройства, а затем направляется дальше. Такие инструменты могут изменить, и даже блокировать трафик, поэтому они являются «активными» инструментами. Обычный пример инструмента безопасности такого типа – системы предотвращения вторжений (IPS). В отличие от пассивных IDS систем, авторизованный сетевой трафик постоянно проходит через IPS систему, неавторизованный трафик блокируется в ней. Сетевые инженеры должны определить параметры такое неавторизованного трафика, но чаще всего системы IPS направлены на блокирование рисков безопасности, таких как вредоносный код.

Устройства TAP поддерживают только пассивные инструменты мониторинга сети, такие как IDS. Для работ с активными инструментами вам потребуется брокер сетевых пакетов (NPB) или более простое устройство - Bypass TAP.

Bypass TAPs

Устройства BypassTap и брокеры сетевых пакетов могут поддерживать активные inline инструменты сетевой безопасности и производительности. Устройства Bypass TAP были разработаны так, чтобы устранить вероятность появления проблемы единой точки отказа с другими устройствами. В случае отказа активного инструмента из-за аппаратной ошибки, программной ошибки или сбоя в электропитании, устройство Bypass TAP сохранит сетевое соединение. В этом случае он работает как отказоустойчивая точка доступа для подключенных в разрыв инструментов сетевого мониторинга.

Устройство Bypass TAP отправляет heartbeat пакеты на устройства безопасности. Если пакеты возвращаются обратно, то Bypass TAP продолжает отправлять трафик на это устройство. Если по какой-то причине инструмент безопасности перестает возвращать heartbeat пакеты, Bypass TAP автоматически настраивает обход этого устройства, чтобы обеспечить передачу данных.

Может показаться, что bypass TAP сам является единой точкой отказа. Однако, если в работе этого устройства происходит сбой, критические соединения продолжают работать, потому что устройство bypass TAP построено по принципу «fail open».

Брокеры сетевых пакетов

Основная функция брокера сетевых пакетов заключается в фильтрации конкретного сетевого трафика и его передаче на конкретный инструмент мониторинга, чтобы оптимизировать передачу трафика. Эти устройства обычно монтируются на стойке, у них есть оптические или медные входы, а чаще всего – и те, и другие. Назначая сетевые порты портам мониторинга по типу М:М, они могут более эффективно направлять сетевой трафик. Это дает возможность сетевым инженерам отфильтровывать только нужные данные, что помогает сетевым инструментам более продуктивно анализировать данные.

Брокеры сетевых пакетов не только улучшают работу с потоком трафика, но и помогают ускорить анализ инцидентов и снизить время реагирования на инциденты. Это возможно благодаря тому, что брокеры сетевых пакетов предоставляют сетевым инженерам гибкость при направлении на инструмент безопасности именно того трафика, который необходим. При помощи фильтров брокеры могут выбрать именно те данные, которые требуются инженерам.

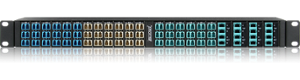

Эффективный брокер сетевых пакетов, как, например, Profitap XX-1800 High-Density NPB, должен предоставлять реальную прозрачность на уровне канала, включая маркировку порта и времени. К другим возможностям относятся фильтрация, балансировка нагрузки, буферизация и интеллектуальная агрегацию наряду с обеспечением высокой доступности и отказоустойчивости.

Устройства bypass TAP сконструированы по принципу «fail open», то есть при отказе они открыты для обеспечения безотказной работы. Брокеры сетевых пакетов, с другой стороны, построены по принципу «fail closed», при отказе закрыты и разрывают сетевое соединение. Такая конфигурация наиболее часто используется для защиты особо важных сетей

Выбор типа сетевого ответвителя зависит от типа контролируемой сети. Оптическая она или медная? Если оптическая, то какие оптическая кабели и коннекторы вам потребуются? Какова полоса пропускания в вашей сети? И, конечно же, сколько линий нужно контролировать?

Надеемся, что этот краткий обзор поможет вам ответить на эти вопросы и найти правильное решение при выборе устройства TAP, чтобы гарантировать устойчивую, безотказную работу вашей сети.